CCNet

1 mar 2024 • 4 min. lettura

Rafforzamento della difesa cyber: misure di protezione contro gli attacchi Golden e Silver SAML

SAML è un pilastro fondamentale dell'autenticazione moderna. Ad esempio, il 63 percento delle applicazioni della Entra ID Gallery si affida a SAML per l'integrazione. Le integrazioni multi-cloud con Amazon Web Services (AWS), Google Cloud Platform (GCP) e altri si basano su SAML. E molte aziende continuano a investire in SAML per applicazioni SaaS e LOB a causa della sua facile implementazione. Le minacce alla sicurezza rappresentate da Golden SAML e Silver SAML sfruttano vulnerabilità tecniche più profonde nel protocollo di Single Sign-On (SSO) di Security Assertion Markup Language (SAML). Queste tecniche di attacco permettono agli aggressori di bypassare i meccanismi di autenticazione manipolando o falsificando le asserzioni SAML, consentendo loro di accedere senza autorizzazione a risorse protette. Ecco un'analisi tecnica dettagliata di entrambe le tecniche e delle contromisure.

Ulteriori informazioni sono disponibili qui: Sicurezza-IT

Golden SAML

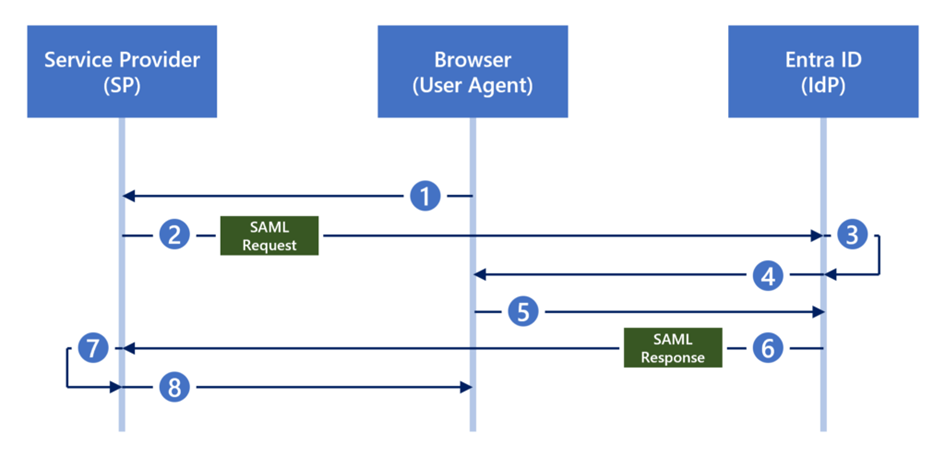

Concetto chiave: gli attacchi Golden SAML si basano sull'accesso degli aggressori all'infrastruttura dei Servizi di Federazione di Active Directory (AD FS). Ottenendo accesso al server AD FS, gli aggressori possono estrarre il certificato di firma del token e la chiave privata. Questi elementi critici di sicurezza consentono loro di firmare le asserzioni SAML che vengono accettate dai servizi fiduciari (Trusted Parties) come se provenissero da un provider di identità (IdP) legittimo.

realizzazione tecnica: Dopo che un aggressore ha estratto il certificato di firma del token e la relativa chiave privata, può creare un'asserzione SAML per qualsiasi identità. Questo include la creazione di un token di autenticazione che contiene attributi come l'identità dell'utente, i permessi e i ruoli. Poiché il token è firmato con una chiave legittima, l'aggressore può impersonare qualsiasi utente presso ogni Service Provider (SP) che si fida di questo IdP.

Silver SAML

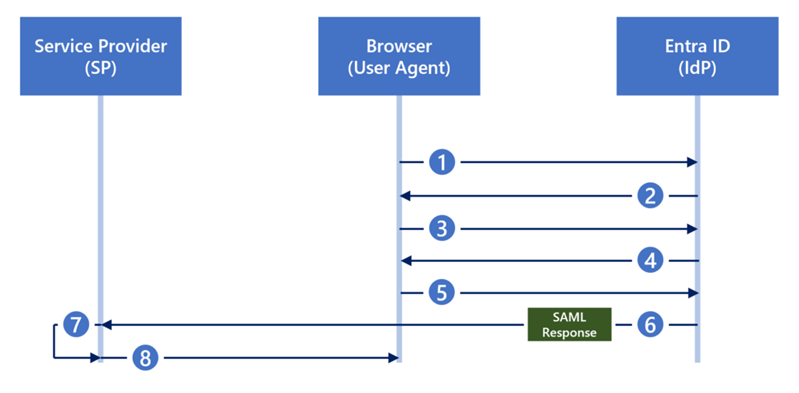

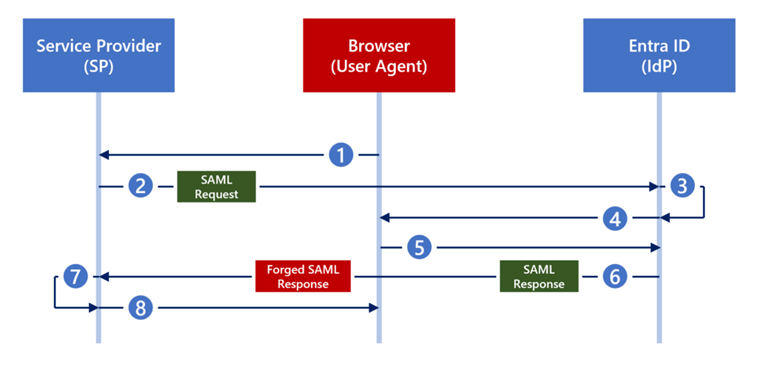

Concetto chiave: Silver SAML estende la tecnica di attacco Golden SAML ai servizi di identità basati su cloud come Microsoft Entra ID. La principale differenza è che Silver SAML sfrutta l'uso di certificati generati esternamente per la firma delle risposte SAML. Se un aggressore ottiene la chiave privata di uno di tali certificati, può falsificare risposte SAML che vengono accettate dai servizi di identità basati su cloud.

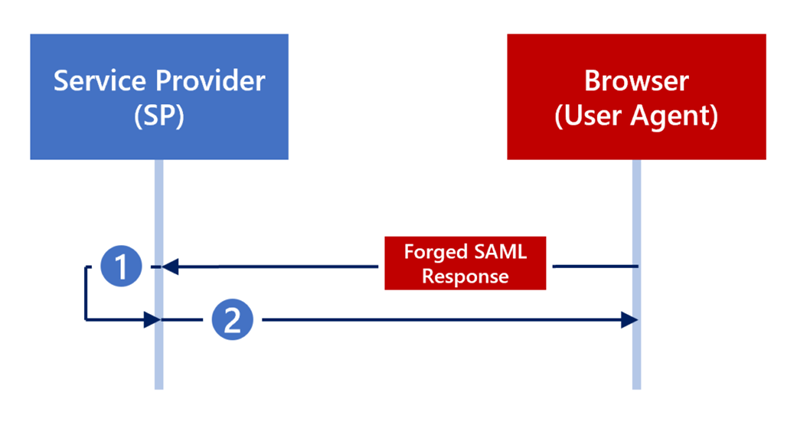

Implementazione tecnica: L'attacco inizia con l'ottenimento o il compromesso di un certificato di firma generato esternamente, utilizzato per la firma SAML. Con la chiave privata del certificato, l'aggressore può generare e firmare valide firme SAML. Queste risposte falsificate permettono all'aggressore di impersonare un utente legittimo e ottenere accesso alle risorse basate su cloud corrispondenti.

Contromisure: Utilizzo di certificati auto-firmati: Una delle contromisure più efficaci è l'uso esclusivo di certificati auto-firmati, creati direttamente dai servizi di identità. Questi certificati sono più sicuri, poiché la chiave privata non lascia mai gli ambienti controllati del fornitore di servizi.

Gestione rigorosa dei certificati: Le organizzazioni devono implementare una gestione rigorosa dei certificati di firma. Ciò include la conservazione sicura, la limitazione dell'accesso alle chiavi private e il rinnovo regolare dei certificati.

Monitoraggio e allarme: L'implementazione di sistemi di monitoraggio che rilevano tentativi di autenticazione insoliti e attivano allarmi è cruciale. Questo aiuta a identificare potenziali attacchi in una fase precoce e ad avviare contromisure appropriate.

Formazione e consapevolezza: La formazione del personale IT e degli utenti finali sui rischi e i segni di attacchi come Golden e Silver SAML è inestimabile. Una comprensione approfondita del panorama delle minacce e delle relative pratiche di sicurezza può aiutare a ridurre il rischio di violazioni della sicurezza.

Audit di sicurezza regolari: Effettuare audit di sicurezza regolari e valutazioni dell'infrastruttura, inclusa la revisione della configurazione dei provider di identità e dei certificati utilizzati, è fondamentale per identificare e correggere potenziali vulnerabilità.

Conclusione: La natura tecnica e le potenziali implicazioni degli attacchi Golden e Silver SAML richiedono una strategia di sicurezza completa che comprenda misure sia preventive che reattive. Implementando pratiche rigorose di gestione dei certificati, monitorando regolarmente i processi di autenticazione e sensibilizzando i partecipanti, le organizzazioni possono rafforzare la loro difesa cyber contro queste sofisticate tecniche di attacco. Il Rafforzamento delle misure di sicurezza è cruciale per proteggere le infrastrutture critiche e i dati sensibili.

Qual è la differenza tra attacchi Golden SAML e Silver SAML?

Golden SAML prende di mira i server AD FS locali e utilizza chiavi private rubate per creare affermazioni SAML contraffatte. Silver SAML sfrutta certificati esterni compromessi in servizi cloud come Entra ID per generare risposte SAML false.

Quale ruolo svolgono i certificati di firma negli attacchi SAML?

Gli attaccanti utilizzano certificati rubati o compromessi per firmare token di autenticazione, che vengono quindi accettati come validi dai sistemi di fiducia.

Come possono le organizzazioni proteggersi efficacemente dagli attacchi SAML?

Le organizzazioni dovrebbero utilizzare certificati autofirmati per i servizi di identità, conservare le chiavi private in modo sicuro e controllare rigorosamente l’accesso.

Quali misure di monitoraggio aiutano a rilevare gli attacchi SAML?

Le soluzioni di monitoraggio dovrebbero rilevare tentativi di accesso insoliti e attivare allerte per identificare gli attacchi precocemente.

Perché gli attacchi Golden e Silver SAML sono così pericolosi?

Permettono agli attaccanti di assumere qualsiasi identità utente e accedere a sistemi protetti senza innescare meccanismi di sicurezza tradizionali.

Quali sono le best practice nella gestione dei certificati SAML?

I certificati dovrebbero essere rinnovati regolarmente, gestiti in modo immutabile e l’accesso alle chiavi private deve essere fortemente limitato.

In che modo la formazione dei dipendenti contribuisce alla difesa contro gli attacchi SAML?

La formazione sensibilizza il personale IT sul funzionamento e sui rischi di tali attacchi, migliorando la consapevolezza della sicurezza a livello aziendale.