CCNet

1. März 2024 • 3 Min. Lesezeit

Verstärkung der Cyberabwehr: Schutzmaßnahmen gegen Golden und Silver SAML-Angriffe

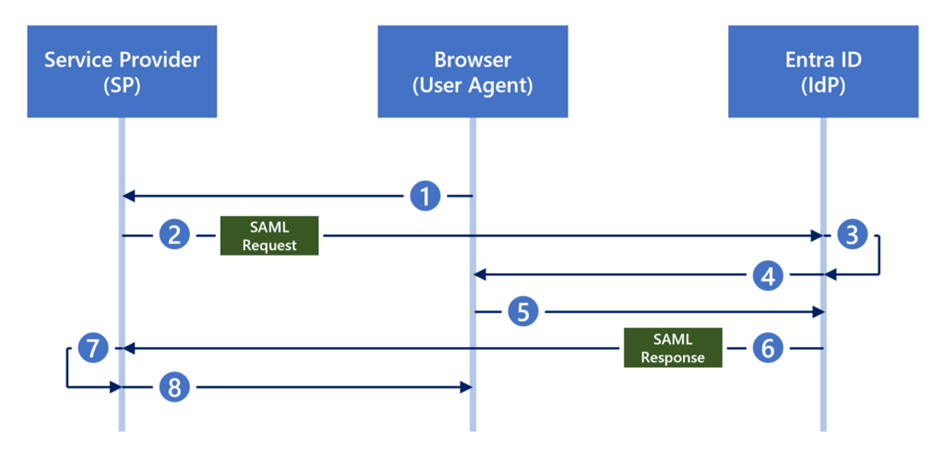

SAML ist ein Grundbestandteil der modernen Authentifizierung und spielt somit auch eine zentrale Rolle in der Cyberabwehr von Organisationen. Beispielsweise verlassen sich 63 Prozent der Entra ID Gallery-Anwendungen zur Integration auf SAML. Multi-Cloud-Integrationen mit Amazon Web Services (AWS), Google Cloud Platform (GCP) und anderen basieren auf SAML. Und viele Unternehmen investieren aufgrund der einfachen Implementierung weiterhin in SAML für SaaS- und LOB-Anwendungen, was eine Verstärkung ihrer Sicherheitsinfrastruktur durch gezielte Schutzmaßnahmen bedeutet.

Die Verstärkung der Sicherheitsbedrohungen, die durch Golden SAML und Silver SAML repräsentiert werden, nutzen tiefergehende technische Schwachstellen im Security Assertion Markup Language (SAML)-Single-Sign-On (SSO) Protokoll aus. Diese Angriffstechniken ermöglichen es Angreifern, Authentifizierungsmechanismen zu umgehen, indem sie SAML-Assertions manipulieren oder fälschen, was ihnen unbefugten Zugriff auf geschützte Ressourcen verschafft. Hier folgt eine detaillierte technische Betrachtung beider Techniken und der Schutzmaßnahmen, die ein integraler Bestandteil der Cyberabwehrstrategie und der Verstärkung der Sicherheitsmaßnahmen eines Unternehmens sein sollten.

Golden SAML

Kernkonzept: Golden SAML-Angriffe basieren auf dem Zugriff der Angreifer auf die Infrastruktur der Active Directory Federation Services (AD FS). Indem sie Zugriff auf den AD FS-Server erhalten, können Angreifer das Token-Signing-Zertifikat und den privaten Schlüssel extrahieren. Diese kritischen Sicherheitselemente ermöglichen es ihnen, SAML-Assertions zu signieren, die von Vertrauensdiensten (Trusted Parties) akzeptiert werden, als ob sie von einem legitimen Identitätsprovider (IdP) stammen.

Technische Umsetzung: Nachdem ein Angreifer das Token-Signing-Zertifikat und den dazugehörigen privaten Schlüssel extrahiert hat, kann er eine SAML-Assertion für jede Identität erstellen. Dies beinhaltet die Erstellung eines Authentifizierungstokens, das Attribute wie Benutzeridentität, Berechtigungen und Rollen enthält. Da das Token mit einem legitimen Schlüssel signiert ist, kann der Angreifer sich bei jedem Service Provider (SP), der dieses IdP vertraut, als beliebiger Benutzer ausgeben.

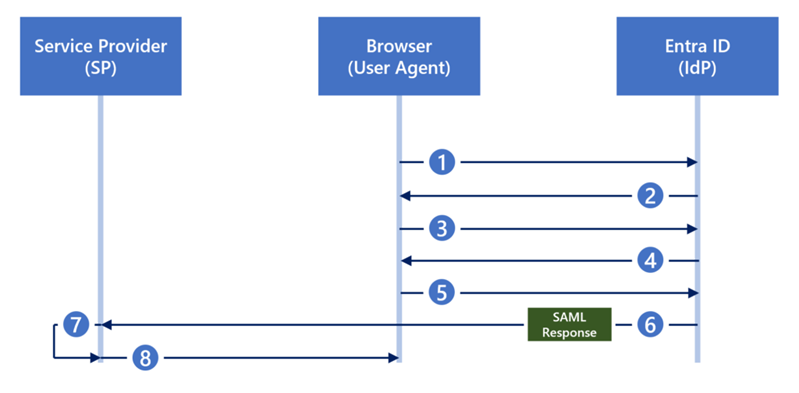

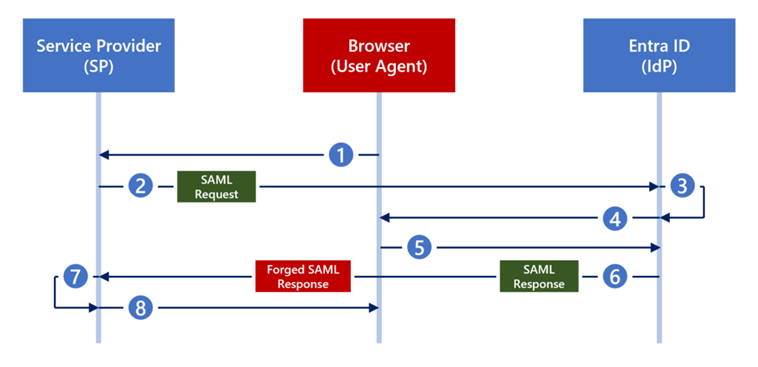

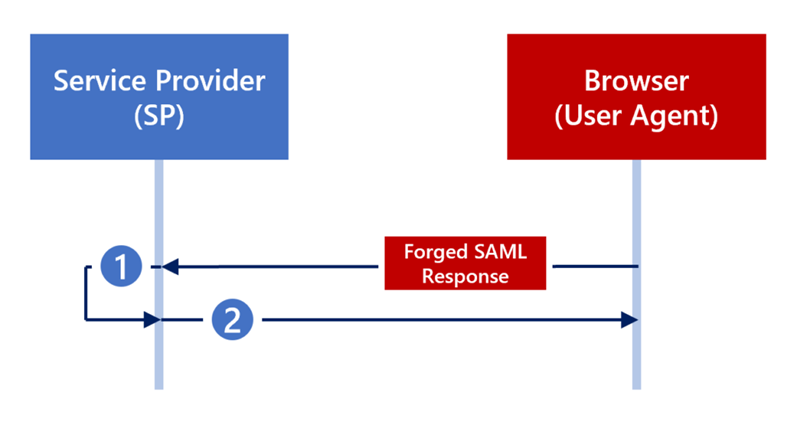

Silver SAML: Kernkonzept: Silver SAML erweitert die Golden SAML-Angriffstechnik auf Cloud-basierte Identitätsdienste wie Microsoft Entra ID. Der Hauptunterschied besteht darin, dass Silver SAML die Verwendung von extern generierten Zertifikaten für die Signatur von SAML-Responses ausnutzt. Wenn ein Angreifer in den Besitz des privaten Schlüssels eines solchen Zertifikats kommt, kann er SAML-Responses fälschen, die von Cloud-basierten Identitätsdiensten akzeptiert werden.

Technische Umsetzung: Der Angriff beginnt mit dem Erhalt oder der Kompromittierung eines extern generierten Signaturzertifikats, das für die SAML-Signatur verwendet wird. Mit dem privaten Schlüssel des Zertifikats kann der Angreifer gültige SAML-Responses generieren und signieren. Diese gefälschten Responses erlauben es dem Angreifer, sich als ein legitimer Benutzer auszugeben und Zugang zu den entsprechenden Cloud-basierten Ressourcen zu erlangen.

Gegenmaßnahmen Verwendung von selbstsignierten Zertifikaten: Eine der effektivsten Gegenmaßnahmen ist die ausschließliche Verwendung von selbstsignierten Zertifikaten, die direkt von den Identitätsdiensten erstellt werden. Diese Zertifikate sind sicherer, da der private Schlüssel nie den kontrollierten Umgebungen des Dienstanbieters verlässt.

Strenges Management von Zertifikaten: Organisationen müssen ein strenges Management von Signaturzertifikaten implementieren. Dies beinhaltet die sichere Speicherung, die Beschränkung des Zugriffs auf die privaten Schlüssel und die regelmäßige Erneuerung von Zertifikaten.

Überwachung und Alarmierung: Die Implementierung von Überwachungssystemen, die ungewöhnliche Authentifizierungsversuche erkennen und Alarme auslösen, ist entscheidend. Dies hilft, potenzielle Angriffe frühzeitig zu identifizieren und entsprechende Gegenmaßnahmen einzuleiten.

Schulung und Bewusstsein: Die Schulung von IT-Personal und Endbenutzern über die Risiken und Anzeichen von Angriffen wie Golden und Silver SAML ist von unschätzbarem Wert. Ein fundiertes Verständnis der Bedrohungslandschaft und entsprechender Sicherheitspraktiken kann dazu beitragen, das Risiko von Sicherheitsverletzungen zu verringern.

Regelmäßige Sicherheitsaudits: Die Durchführung regelmäßiger Sicherheitsaudits und -bewertungen der Infrastruktur, einschließlich der Überprüfung der Konfiguration von Identitätsprovidern und der verwendeten Zertifikate, ist entscheidend, um potenzielle Schwachstellen zu identifizieren.