CCNet

19. Feb. 2024 • 2 Min. Lesezeit

Spam und Phishing: Die unerbittlichen Cyberbedrohungen des digitalen Zeitalter

Im digitalen Zeitalter, wo Kommunikation und Transaktionen zunehmend online stattfinden, haben Spam und Phishing einen festen Platz im Arsenal von Cyberkriminellen eingenommen. Diese unerwünschten und oft schädlichen Nachrichten sind mehr als nur ein Ärgernis; sie stellen eine ernsthafte Bedrohung für die Sicherheit und Privatsphäre von Individuen und Organisationen dar. In diesem Artikel werden wir die Mechanismen hinter Spam und Phishing, die verschiedenen Methoden dieser Angriffe und die zunehmende Rolle von Künstlicher Intelligenz (KI) in ihrer Verbreitung untersuchen. Darüber hinaus werden wir wirksame Strategien zur Minderung dieser unerbittlichen Bedrohungen diskutieren.

Das Wesen von Spam: Mehr als nur lästige Werbung

Spam umfasst ein breites Spektrum unerwünschter Nachrichten, die über das Internet verschickt werden, in der Regel per E-Mail. Diese können harmlose Werbung enthalten, aber auch gefährlichere Inhalte wie Malware, Betrugsmails und Erpressungsversuche. Cyberkriminelle nutzen häufig kompromittierte Server, gestohlene E-Mail-Adressen oder sogar IoT-Geräte, um ihre Kampagnen durchzuführen und Botnetze zu erstellen. Diese Botnetze ermöglichen es ihnen, Spam in massiven Mengen zu versenden, wobei die Technologie hinter diesen Angriffen ständig weiterentwickelt wird.

Phishing: Die Kunst der digitalen Täuschung

Phishing, eine spezielle Form von Spam, zielt darauf ab, durch Social Engineering persönliche und sensible Informationen von ahnungslosen Opfern zu erbeuten. Cyberkriminelle geben sich als vertrauenswürdige Entitäten aus, um Benutzer zur Preisgabe von Zugangsdaten oder anderen wertvollen Informationen zu verleiten. Der kreative Einsatz von Smishing und Vishing erweitert das Arsenal dieser Betrüger, indem sie traditionelle Phishing-Angriffe auf SMS und Sprachanrufe ausweiten.

Die Evolution der Angriffsmethoden

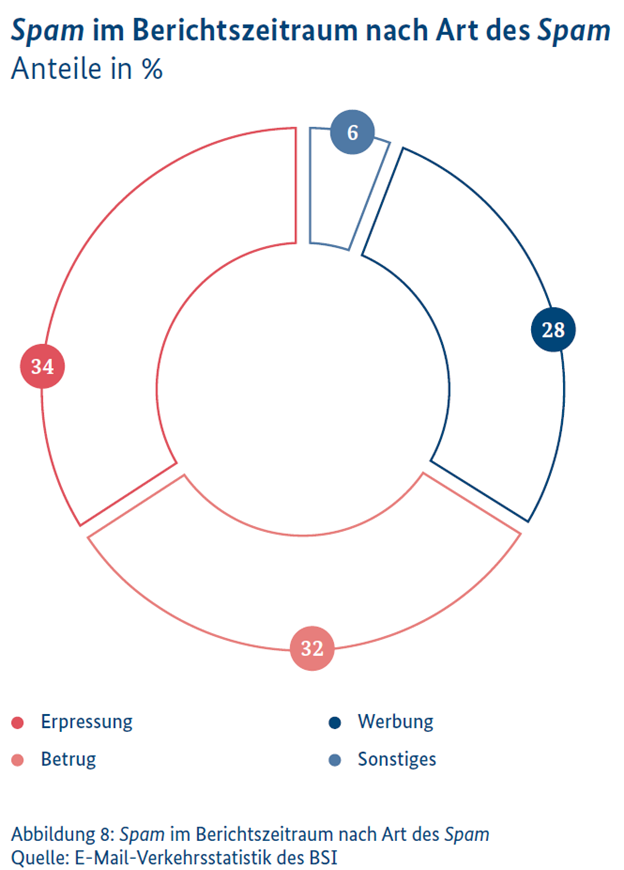

Der IT-Lagebericht 2023 des BSI offenbart eine alarmierende Vielfalt in den Methoden und Zielen von Spam- und Phishing-Angriffen. Während ein Teil des Spams harmlos erscheint, verbirgt ein erheblicher Anteil schädliche Absichten, darunter Betrug und Erpressung. Erschwerend kommt hinzu, dass Phishing-Angriffe zunehmend raffinierter werden, insbesondere durch die Nutzung von KI, die es ermöglicht, Nachrichten authentischer zu gestalten und Sprache überzeugender zu imitieren.

Aktuelle Trends: Ausnutzung von Krisensituationen

Kriminelle nutzen gesellschaftliche Krisen und Großereignisse geschickt aus, um ihre Betrugsversuche glaubwürdiger erscheinen zu lassen. Von Phishing-Nachrichten, die auf die Energiekrise reagieren, bis hin zu gefälschten Spendenaufrufen im Namen von Hilfsorganisationen – die Täter zeigen eine erschreckende Flexibilität in ihren Methoden. Diese Kampagnen spielen mit den Ängsten und dem Mitgefühl der Menschen, um sie zu manipulieren und zu betrügen.

Der Einfluss von KI auf Cyberbedrohungen

Die zunehmende Verfügbarkeit und Weiterentwicklung von KI-Technologien birgt das Risiko, dass diese Werkzeuge missbraucht werden, um Spam und Phishing noch effektiver zu machen. KI kann dazu beitragen, dass Phishing-Nachrichten und -Webseiten kaum noch von legitimen zu unterscheiden sind, was die Gefahr von Cyberangriffen erheblich erhöht.

Präventionsstrategien und Schutzmaßnahmen

Um sich gegen die ständige Bedrohung durch Spam und Phishing zu wehren, ist es entscheidend, über die neuesten Sicherheitspraktiken informiert zu sein und präventive Maßnahmen zu ergreifen. Dazu gehört die Schulung von Nutzern, der Einsatz von Spam-Filtern, regelmäßige Sicherheitsupdates und die Verwendung von Multi-Faktor-Authentifizierung. Darüber hinaus ist es wichtig, eine kritische Haltung gegenüber unerwarteten Nachrichten zu bewahren und stets die Authentizität von Anfragen zu überprüfen.

Fazit

Spam und Phishing bleiben eine bedeutende Herausforderung im Cyberraum. Die ständige Evolution dieser Angriffe erfordert eine kontinuierliche Anpassung und Verfeinerung der Sicherheitsstrategien. Durch Aufklärung, den Einsatz fortschrittlicher Technologien, wie Zero-Trust-Architekturen und die Entwicklung einer kritischen Online-Kultur können wir hoffen, diese Bedrohungen zu minimieren und unsere digitale Welt sicherer zu machen.