CCNet

16. Feb. 2024 • 2 Min. Lesezeit

Verteilte Denial-of-Service-Angriffe: Eine wachsende Cyberbedrohung

Aufgrund der steigenden Bedrohung durch verteilte Denial-of-Service-Angriffe verstärken Unternehmen ihre Bemühungen um Abwehrmaßnahmen.Diese umfassen die Überwachung des Datenverkehrs, die Identifikation von Verdachtsmomenten, den Einsatz von Content Delivery Networks (CDNs) und Load Balancern sowie spezialisierten Sicherheitslösungen. Automatische Reaktionen, Redundanz und Failover-Mechanismen sollen die Auswirkungen minimieren. Die fortlaufende Entwicklung von DDoS-Techniken betont die Notwendigkeit proaktiver Sicherheitslösungen und Zusammenarbeit zwischen Unternehmen, Dienstleistern und Experten.

Die Mechanik hinter DDoS-Angriffen

DDoS-Angriffe sind nicht nur wegen ihrer Fähigkeit, Dienste vorübergehend unzugänglich zu machen, gefürchtet, sondern auch wegen ihrer Vielseitigkeit. Sie können von Einzelpersonen oder Gruppen durchgeführt werden, deren Motivationen von einfachem Vandalismus bis hin zu komplexeren Zielen wie Schutzgelderpressung oder politischem Aktivismus reichen. In einigen Fällen werden DDoS-Angriffe sogar eingesetzt, um von anderen, anspruchsvolleren Cyberangriffen abzulenken, beispielsweise von Ransomware- oder Advanced Persistent Threats (APT)-Angriffen.

Die Ziele und Folgen von DDoS-Angriffen

Die Ziele von DDoS-Angriffen sind vielfältig. Neben der direkten finanziellen Erpressung von Opfern, um die Angriffe zu stoppen, nutzen einige Angreifer diese Technik, um Wettbewerber zu schädigen oder politische Botschaften zu senden. Die Folgen solcher Angriffe reichen von finanziellen Verlusten für Onlinehändler, die während des Angriffs nicht erreichbar sind, bis hin zu Imageschäden und Vertrauensverlust in kritische Dienstleistungen, wenn beispielsweise Banken oder Polizeidienste betroffen sind.

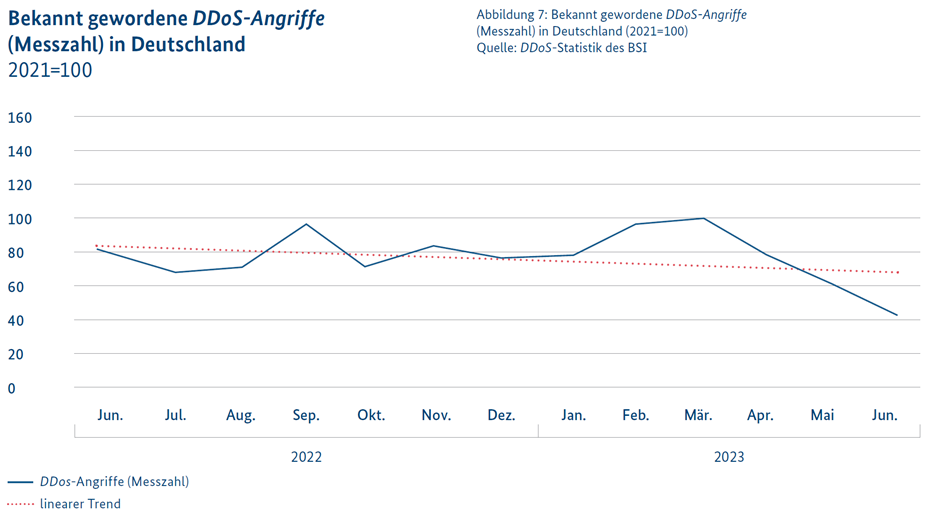

Messung und Trends von DDoS-Angriffen

Die Anzahl der bekannt gewordenen DDoS-Angriffe in Deutschland lässt sich durch einen speziellen Index messen. Ein Beispiel dafür ist ein Indexwert von 95 Punkten im Februar 2023, was bedeutet, dass die Anzahl der DDoS-Angriffe in diesem Monat 95% des Jahresdurchschnitts von 2021 entsprach. Besonders bemerkenswert ist der Rückgang der DDoS-Aktivitäten im Vergleich zu früheren Zeiträumen, was auf eine effektivere Bekämpfung und Prävention dieser Angriffe hinweisen könnte. Die ersten Schätzungen für das erste Quartal 2024 deuten erneut auf ein wachsendes Wachstum hin, diesmal auf etwa 105 %.

Der Einfluss von Hacktivismus

Im Kontext von aktuellen Kriegen wurden DDoS-Angriffe auch als Mittel des politisch motivierten Hacktivismus eingesetzt. Diese Angriffe zielten darauf ab, gesellschaftliche Verunsicherung zu schüren und das Vertrauen in die Fähigkeit des Staates zum Schutz und zur Versorgung der Bevölkerung zu untergraben. Obwohl solche Angriffe in der Regel nur geringe materielle Schäden verursachen, ist ihre Fähigkeit, öffentliche Aufmerksamkeit zu erregen und politische Botschaften zu senden, nicht zu unterschätzen.

Schlussfolgerung

DDoS-Angriffe stellen eine erhebliche Bedrohung für die Sicherheit und Verfügbarkeit von Online-Diensten dar. Während die Motivationen hinter diesen Angriffen variieren können, ist das potenzielle Schadensausmaß, insbesondere im Hinblick auf gesellschaftliche Verunsicherung und Vertrauensverlust, erheblich. Die Entwicklung von Strategien zur Mitigation und Prävention von DDoS-Angriffen bleibt daher eine zentrale Herausforderung für Cybersicherheitsexperten, Regierungen und Unternehmen weltweit. Es ist entscheidend, dass alle Beteiligten zusammenarbeiten, um die Resilienz gegenüber diesen und anderen Cyberbedrohungen zu stärken.